El abuso de la comunicación a través de redes sociales, se encuentran tan asimilado e implementado en nuestra sociedad, que a menudo podemos encontrar múltiples escenas de la vida diaria que imaginamos como imposibles sin el uso de los dispositivos móviles. Por medio de los dispositivos electrónicos realizamos la mayor parte de nuestras actividades, incluyendo la comunicación constante con los diversos medios en los que nos desenvolvemos: familia, amistades, pareja, escuela y trabajo.

Esa dependencia y abuso es descrita por filósofos como Byung Chul Han, quien en el texto “No-Cosas. Quiebras del mundo de hoy”, dedica un capítulo al smartphone y señala aspectos interesantes para el presente texto como: a) el que su uso tenga tintes íntimos -en conexión con el mundo; b) la apariencia del sometimiento del mundo a las necesidades del usuario; c) el blindaje (por su distancia) del usuario en el proceso de comunicación y la conversión de este a un proceso más visual que auditivo; d) su uso como un filtro que diluye la realidad en información que queda registrada; y e) el objeto como un informante digital de lo que hace el usuario. [1]

Frente a esta dominación digital, cualquier persona pensaría que desde la perspectiva jurídica deberíamos tener un entendimiento cercano sobre las implicaciones de la hiperdigitalización de la vida cotidiana; además, supondríamos que habría una constante armonización del entorno jurídico en cuanto a regulación y aprovechamiento de la información producida a gran escala desde el smartphone; aprovechándola, por ejemplo, en la resolución de contiendas judiciales para arribar a la verdad que amerita o requiere cada procedimiento.

Si el uso de los dispositivos electrónicos tiene dotes litúrgicos, ello supone que existe valiosa información producida en la intimidad del usuario que cualquier día podría salir a la luz como evidencia y documentación histórica de la vida privada del individuo. No obstante, los potenciales beneficios de esta información y la mayor convicción que se le puede dar por abrir la ventana entre el procedimiento y la intimidad de los justiciables, es un tema que aún está en disputa y definición por la cantidad de disonancias que existen al “interpretar” y “aplicar” la legislación procesal penal.

En el ámbito penal y criminalístico este no debería ser un tema menor, pues la necesidad de retratar hechos delictivos con base en la prueba persigue un mandato del orden constitucional y convencional que debe contar con las herramientas suficientes sin perder la perspectiva de los diversos derechos implicados, como lo pueden ser: el derecho a la justicia, el derecho a la privacidad, la inviolabilidad de las comunicaciones y la protección de datos personales.

En este contexto, cualquier individuo ajeno a las contiendas judiciales pensaría que, en cualquier procedimiento, pero específicamente cuando se trata de la comisión de hechos delictivos, la interacción que genera por medio de redes sociales y mensajería privada sería bastante útil para poder acreditar las pretensiones que tenga en determinado procedimiento y poder corroborar la versión de los hechos que vierte en el curso de una investigación.

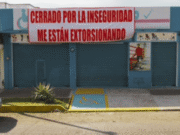

Para muestra de ello, si hablamos de un supuesto en el que una persona es hostigada o acosada por medio de redes sociales, cualquiera pensaría que esos mensajes que arriban hasta los buzones digitales abiertos por el usuario deberían de ser suficientes para establecer a un Ministerio Público la existencia de ese hecho y que este, a su vez, pueda llegar ante un órgano jurisdiccional y exponer su contenido como antecedente de investigación.

No obstante, lo sencillo del ejemplo no concuerda en nada con el calvario de la realidad en las exigencias y tendencias probatorias de algunas latitudes. Es decir, algunos criterios que se plantean en el curso cotidiano del sistema penal acusatorio parecen ser tendientes a inhibir el uso y aprovechamiento de la evidencia digital a través de prácticas hiperformalistas que solo tienden a generar un proceso penal desmesuradamente complejo e investigaciones interminables que absurdamente ponen en duda todo aquello que podría ser inferido lógicamente.

Algunos de estos escenarios hiperformalistas de los que he tenido conocimiento, que no necesariamente ocurren de forma conjunta o simultánea pero que es necesario dibujar, son los que me permito recoger en el siguiente supuesto hipotético en el que señalaré varias de las tendencias que existen actualmente para supuestamente corroborar y brindar mayor solidez a este tipo de evidencia:

Una persona pretende colaborar en un proceso penal, específicamente aportando información que se desprende de conversaciones privadas por medio de alguna red social en la que forma parte, frente a esto surge la incógnita: ¿Qué debe hacer el fiscal para que esa información no se ponga en tela de juicio?

A) Documentar que esa persona es propietaria de ese dispositivo electrónico, para lo cual, tan solo en este punto seguramente se va a exigir alguna factura legible o, en su caso, la famosa citación a los “testigos de acreditación” respecto del dispositivo.

B) Establecer que el dispositivo no se encuentra alterado en su sistema operativo o que específicamente la aplicación no se encuentra alterada; además, desde el punto de vista de seguridad informática, debe haber “confiabilidad” en la información que se presenta.

C) Establecer que la cuenta de la red social donde interactuó cada usuario es de su propiedad, para lo cual posiblemente habrá quien diga que eso no se puede establecer con la mera entrevista o declaración de su propietario, sino también de terceros. Insólitamente habrá quien sugiera requerir esa información a la empresa propietaria de la red social para que comunique dicha información con todo y dirección IP.

D) Que los mensajes enviados por uno y otro hayan sido enviados por el titular de cada una de las cuentas y no por un tercero, segmento de casi imposible acreditación, pues nadie genera evidencia de que momento a momento está utilizando su propio dispositivo, sin embargo, habrá quien sugiera algún perito para establecer que la redacción corresponde al tipo de redacción que suele utilizar esa persona en sus conversaciones digitales.

E) Que la información tenga un contexto suficiente (entiéndase desmesurado) para poder tomar en consideración los citados mensajes; aquí no importa la sobreabundancia de la información, pues habrá quien pida saber qué pasó antes y qué pasó después (con independencia de la temporalidad), pues de lo contrario “habrá razón suficiente para dudar de esa información”.

F) Si durante la conversación se hace uso de imágenes (como emojis, stickers o gifts), así como lenguaje coloquial o abreviaciones, más de algún operador consideraría que fuera necesario alguna especie de dictamen de interpretación o traducción, prescindiendo de la valiosa información que precisamente podría dar a través de una entrevista la persona que formó parte de esa conversación.

G) Si durante la conversación se hace envío de audios, seguramente habrá quien considere que se requiera algún experto en fonética y la realización de un dictamen en la materia que requiera la toma de muestras de las partes e, incluso, hasta se podría requerir alguna autorización judicial para tal efecto.

H) Si durante la conversación se hace envío de imágenes que por si mismas puedan tener información relevante, con independencia del contexto de la conversación, posiblemente habrá quien considere que se tendrá que justificar la licitud de la obtención de esa imagen por parte del emisor del mensaje que contenía la misma, caso contrario, hasta una nulidad se podría conseguir.

I) Si se han actualizado varios de los supuestos antes descritos, habrá quien considere que esta información deba ser recopilada en un dictamen posterior en materia de criminalística, prescindiendo de la capacidad de las propias partes para reunir la información necesaria.

J) Finalmente, de esta breve recopilación puede destacar -por problemática- la extracción de la información, pues si es el propio interviniente en la comunicación quien extrae la información por medio de impresión de pantalla se duda de la información, si es el policía quien hace una inspección del teléfono se duda de la información; incluso, si es el perito quien realiza una extracción técnica de la información con todo y cadena de custodia física, así como constancia de la huella hash, también se dudará de la información por los puntos antes indicados.

Estos son solo algunos ejemplos, habrá otros más. Su análisis conjunto solo nos permite concluir: ¿Algún día nos serán útiles, sin tanta hiperformalidad, las conversaciones que tenemos por redes sociales y serán valoradas conforme a una correcta sana crítica y no a una íntima convicción disfrazada de “dudas” sobre la veracidad y consistencia de la información? Quizá leyendo el Código Nacional de Procedimientos Penales y un poco de razonamiento probatorio lo averigüemos.

Notas: Chul-Han, B. (2021). No cosas. Quiebras del mundo de hoy. España: Editorial Taurus, pp. 22-30.

Joseph Irwing Olid Aranda.

El autor es Maestro en Derecho Procesal Penal, litigante particular y académico.

X: @j_olar